Has elegido un PDD

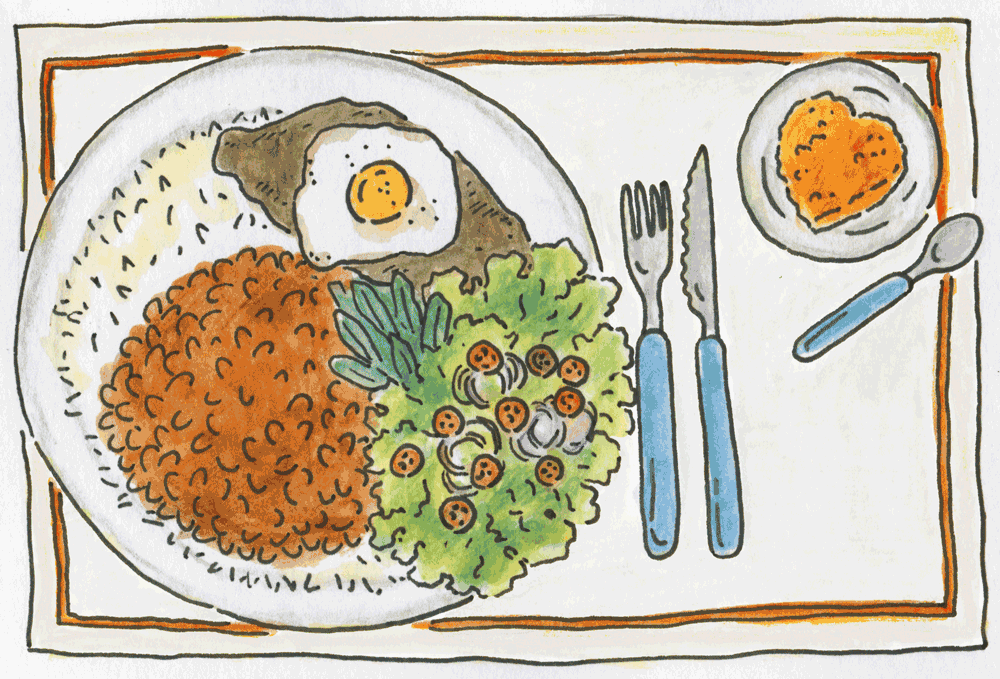

Una práctica fundamental de seguridad alimentaria es desinfectarse e higienizarse las manos, lo que dentro de las redes sociales y correos electrónicos equivale a las configuraciones de seguridad y privacidad, ya que son una etapa importante antes de producir y probar todo

Para una higiene que realmente te proteja, no olvides seguir todos los pasos de configuración. Piensa cuidadosamente qué información tuya estará disponible para todos todes.

* Para este paso necesitas haber hecho login, es decir, haber iniciado sesión en tus cuentas.

El uso de contraseñas seguras es el primer cambio que debemos hacer en nuestra reeducación alimentaria, ups… ¡en nuestra reeducación digital! Lo que sería el arroz para brasileros y brasileras.

Al crear tu contraseña, no uses información y/o datos personales que puedan ser fácilmente descubiertos en Internet, en datos filtrados o en nuestras redes sociales, ni fechas de nacimiento (ni tuyas ni de nadie más), ni nombre de mamá, abuela, animal o festividad favorita, las palabras únicas y las secuencias de números son muy fáciles de descubrir y nunca uses la misma contraseña (o con ligeras variaciones) para más de un servicio o inicio de sesión.

¡Pero no te desesperes amigue, abajo vas a saber todo sobre cómo cambiarlas por contraseñas más seguras!

“Pero ¿cómo crear contraseñas seguras?” KFB, 61 años.

¡Las oraciones largas con espacios son excelentes contraseñas! Y podemos aumentar la complejidad, mezclando jergas, dialectos y palabras de diferentes culturas. Para mantener tus contraseñas seguras, acostúmbrate a cambiarlas con frecuencia o cada vez que sepas que ha tenido una fuga de un servicio que utilices. Para eso: Verifica aqui si tienes alguna fuga asociada con tus correos electrónicos:https://monitor.firefox.com

“¡Ayuda! ¡Son muchas contraseñas, no sé qué hacer!” LGM, 42 años.

Tranquila, la vida digital requiere crear contraseñas para casi todo, pero también nos trajo una excelente solución, el “administrador de contraseñas”, que son aplicaciones/programas/software, que nos ayudan a guardar y organizar todas nuestras contraseñas, en un solo lugar y, hay más aún; crea contraseñas aleatorias <3. Recomendamos el KeepassXC, aprende más en la sesión Manos en la Masa.

¿Y qué no hacer?

– La contraseña es personal, no compartas tu contraseña con nadie. ¿No? ¡Ni siquiera a tu amade por más que confíes, ni con un súper amigue! ¡CON NADIE!

– No abandones cuentas y correos antiguos. ¡Recuerda borrar/eliminar servicios antiguos para que no haya sorpresas en el futuro!

– ¡No guardes las contraseñas en tu navegador! Si tu celular no está encriptado, en caso de hurto, robo o incautación, recuerda que tendrán acceso a TODOS tus servicios, ¡TODOS!

¿Pongamos las “Manos en la Masa” y aumentemos la seguridad de tus contraseñas? Descargar KeepassXC y aprende a usarlo aquí!

¿Pensaste que había terminado? ¡Tenemos una cosa más para agregar y se llama frijoles! El arroz siempre debe venir con frijoles, en este caso este ingrediente es la verificación en dos pasos, ¿has oído hablar de él?

Debido a la cantidad de robos/secuestros de redes sociales, aplicaciones de mensajería, cuentas y correo electrónico (con la intención de estafa financiera o abuso/acoso en línea), se creó un mecanismo de seguridad adicional para estas cuentas, con el fin de evitar que alguien se haga pasar por ti. Entonces, además de la contraseña, que es algo que tú (o tu administrador de contraseñas) debe saber, la verificación en dos pasos de 2 factores que asocie tu cuenta con algo que tú poseas, es decir, te solicita un código que llega a través de SMS, correo electrónico o aplicación móvil vinculada a la cuenta. Habilita esta función en tantas cuentas y servicios como puedas. ¡Hazlo ahora y evita dolores de cabeza!

Dato curioso: cada año hay un ranking mundial de las contraseñas más usadas (y más filtradas), si alguna de tus contraseñas coincide con alguna de estas, ¡mejor que la cambies ya! Advertencia de amiga 😉

¡La “sustancia” de nuestra reeducación digital será la navegación segura! Son muchas las personas que navegan a diario por internet, dedicando mucho o poco tiempo a esta tarea.

Pero esta tarea puede traer brechas de seguridad y dañar nuestra libre y feliz existencia en línea. Sin embargo, con algo de cuidado, atención y la ayuda de algunas extensiones de estos navegadores, pueden hacer que estos cuidados sean mucho más sencillos.

Cuando pensamos en alimentos orgánicos, inmediatamente nos viene a la mente, ¡aaaaaahhhhh, pero es muy caro! Bueno sí, comprar en el supermercado es carísimo, pero, así como hay productos orgánicos a precios más asequibles, hay muchas formas de migrar y usar software libre…

La primera comparación que hacemos es la relación con la diferencia entre las facilidades irreales de los supermercados versus las cosechas y agricultura orgánica familiar. En otras palabras, no es real, ni sostenible, comprar fresas todo el año, las frutas y verduras tienen temporadas para ser producidas y si quieres comer todo el tiempo, ¡comerás muchos pesticidas! Del mismo modo, el software libre es cultivado por una comunidad de activistas y desarrolladores, de forma colaborativa y sin ánimo de lucro, por lo que no es justo compararlos con la misma lógica de productividad que el software propietario (en el caso de los orgánicos, del ¡supermercado!).

Esto no significa que sean peores o más difíciles, significa que cuando te comprometes a usarlos, debes tener en cuenta que estás rompiendo la lógica del cliente y del servicio, entrando así, en un proyecto donde la comunidad habla más alto y claro, al igual que con la comida orgánica. Pero conozcamos el A-B-C sobre los softwares libres:

¿Qué es? Hay 4 tipos de libertades que hacen que el software sea libre:

Las ensaladas son muy importantes para el funcionamiento regulado del organismo, nos aportan vitaminas, proteínas y minerales esenciales para nuestro sistema inmunológico. Aquí nos ocuparemos de los correos electrónicos seguros con la misma función, para protegernos y a los servicios que registramos en ellos.

Los servicios “gratuitos”, obtienen su lucro y beneficio vendiendo los datos que proporcionamos al utilizar el servicio, a terceros. En este caso, nosotros y nuestros deseos son el producto.

Usar servicios de correo electrónico que sean transparentes sobre el uso de nuestros datos, que respeten nuestra privacidad y que transmitan información codificada (encriptada) en las redes, es un pequeño gran paso. Sabemos que no es fácil cambiar la practicidad de una cuenta de Google que ya ingresa fácilmente a todo, pero esto tiene consecuencias. Si no quieres que tus intereses y deseos sean capturados por grandes empresas que solo buscan aumentar sus ganancias, podrías considerar migrar a uno de los siguientes servicios:

Están ahí todo el tiempo tentándonos, absorbiendo nuestra atención, pero a todo el mundo le gusta, todo el mundo quiere, es como un dulce, es difícil contenerse después del primer bocado, ups… ¡mensaje! ¡Pero con conocimiento podemos decidirnos, ya sea por postres más saludables o insanos!

Los churros son fritos, llenos de grasas saturadas, no muy saludables y si comes demasiado, puedes sentir acidez estomacal. Los churros son el Whatsapp en nuestro menú. Desarrollado bajo la lógica de rentabilizar nuestros datos,puedes compartir la información de tu cuenta y usar el servicio con otras compañías de Facebook, incluso para publicidad. Además, no encripta nuestros mensajes cuando hacemos una copia de seguridad en la nube. Pero es una aplicación que todo el mundo tiene e incluso es gratis. Que delicia, ¿verdad? Pero mira el colesterol. Entonces, si es difícil no ceder a la tentación, ¡al menos trata de comer con moderación!

Pudín de pan. Ese famoso truco de usar el pan que ya está duro es como la criptografía de Telegram, así mismo, es un poco engañoso. No está habilitado por defecto, solo en los chats secretos, esos que abrimos con el candadito, que además son la única forma de usar la autodestrucción de mensajes. Pero ni la criptografía, ni la autodestrucción están disponibles en los grupos, que están expuestos a filtraciones. Incluso el software gratuito de Telegram es la mitad del bocado, solo medio libre, pero ¿a quién no le gusta la variedad de emojis, stickers, gifts y chatbot que hay? Y, entre todos, es el único que nos permite comunicarnos sin exponer nuestro número de teléfono. ¿Quién puede resistirse al pudín de pan de la abuela?

La mermelada de calabaza es más elaborada que el pudín. El proceso es manual, desde pelar la calabaza hasta revolver durante un buen tiempo en la olla, hay mucho cuidado y cariño en la preparación, además de ser más saludable. Se trata de Signal, software libre, desarrollado en comunidad, que tiene como principal valor la privacidad y la seguridad. La criptografía está garantizada en todo tipo de chats, puedes habilitar el reloj de autodestrucción en cualquier tipo de chats, solamente no tiene confidencialidad de número de teléfono.

Estos son servicios realizados y puestos a disposición por una comunidad de personas preocupadas por construir un internet independiente, destinados a personas, comunidades y organizaciones que se proponen crear una sociedad justa y libre de opresión. Todos estos servicios tienen un costo de mantenimiento, procura contribuir con la comunidad de los servicios que utilizas, ya sea con dinero o con trabajo voluntario.

Sal Compartir archivos Share Riseup

limitado a archivos de 50 MB. archivos disponibles hasta por 12 horas. Perejil

Videoconferencia Jitsi

Chimamanda (Vedetas) y Jit.si

Perejil

Videoconferencia Jitsi

Chimamanda (Vedetas) y Jit.si  Cilantro

Videoconferencia BigBlueButton

Angela (Vedetas) y BigBlueButton (solo versión de prueba)

Cilantro

Videoconferencia BigBlueButton

Angela (Vedetas) y BigBlueButton (solo versión de prueba)  Pimienta Calabresa

PAD o libreta de notas con edición colaborativa

Antonieta (Vedetas)

Riseup

Board, permite colocar imágenes.

Pimienta Calabresa

PAD o libreta de notas con edición colaborativa

Antonieta (Vedetas)

Riseup

Board, permite colocar imágenes.  Romero

Plantilla con edición colaborativa.

Ethercalc y Eveliyn (Vedetas)

Romero

Plantilla con edición colaborativa.

Ethercalc y Eveliyn (Vedetas)

Comino

VPN (virtual private network) – red Privada Virtual que permite conectarse a un servicio sin revelar su IP real

Riseup VPN

Comino

VPN (virtual private network) – red Privada Virtual que permite conectarse a un servicio sin revelar su IP real

Riseup VPN  Achiote

Limpieza de metadatos

Systemli

archivos de hasta 128 MB.

Achiote

Limpieza de metadatos

Systemli

archivos de hasta 128 MB.  Páprika

Almacenamiento seguro de archivos

Nextcloud (Systemli) y Mega

Páprika

Almacenamiento seguro de archivos

Nextcloud (Systemli) y Mega

Una medida de seguridad importante es no guardar nada más de lo necesario. Terminamos acumulando información en nuestras computadoras y celulares, lo que abre una vulnerabilidad en caso de hurto, robos o decomiso.

Acostúmbrate a borrar fotos, videos, mensajes y audios, y si necesitas conservar algo, elige lugares más seguros como nubes encriptadas (Mega y Nextcloud), en lugar de cargar con todo. Aprende a limpiar datos en Android.

Cuando queremos tener una reserva de la maravillosa comida que estamos preparando, podemos hacer una reserva en un recipiente y guardarla para que vuelva a tener el mismo sabor. Puede que no sea la analogía perfecta, pero con nuestros datos podemos tener un backup, es decir, una copia de seguridad de nuestros datos.

Esta palabrita en inglés nos quita el sueño desde que empezamos a delegar en la computadora el procesamiento y almacenamiento de nuestra información importante. Son contactos, comunicaciones, correos electrónicos, documentos, fotos, música, en otras palabras, muchísimos datos. Sin embargo, siempre es posible que surja un “problema” en el camino, nuestra computadora, celular, HD (disco duro), nube o pendrive pueden dañarse, pueden ser hurtados o robados, tomados por autoridades o aún podemos ser víctimas. de un ataque, perdiendo acceso al contenido en línea o incluso, acceder a los archivos de nuestros dispositivos.

Cuidados com Phishing

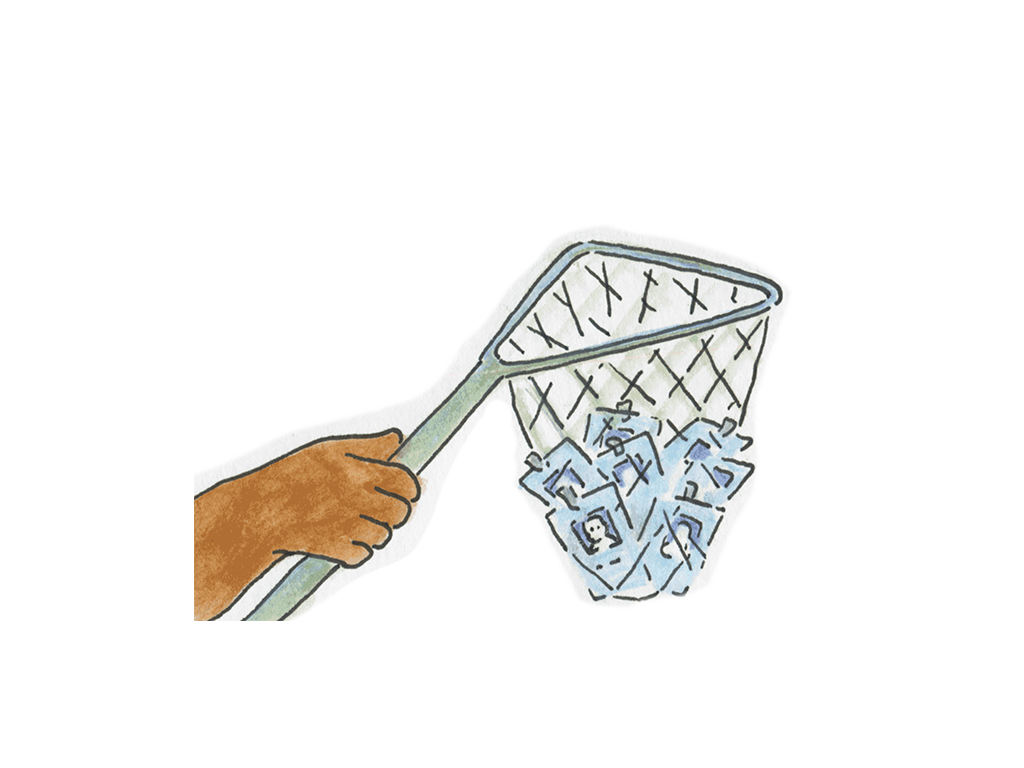

El phishing es una técnica de ciberdelincuencia en la que alguien se hace pasar por un conocido para manipular a las personas y obtener información confidencial.

¿Te das cuenta cuando eres un objetivo de phishing? Entra a https://phishingquiz.withgoogle.com/?hl=es-419 y descúbrelo.

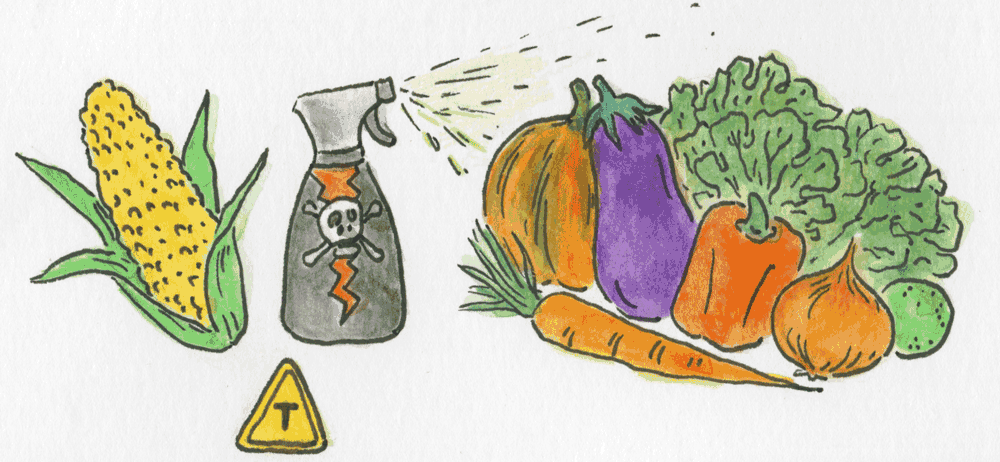

Nuestra comida puede contener veneno (pesticidas agrícolas) que son imperceptibles a simple vista, también nuestra navegación y comunicación en internet puede traernos riesgos que a simple vista ¡también pueden ser invisibles! Al igual que en la vida real, Internet no está libre de malos actores y estafadores. Necesitamos estar atentos y presentes en nuestras acciones en línea para no ser víctimas.

¡Y el conocimiento es la clave! Pero ¿qué son los virus? ¿Y cómo ocurren los ataques?

Virus o Malware es un “programa malicioso”, utilizado para causar daño a los usuarios de computadoras o celulares. Es capaz de actuar de manera bastante amplia, lo que incluye:

¡Mucha gente no puede comer tranquila si no publica algo y lo registra en las redes! Pero ¿necesitamos mostrarle a todo el mundo, además de lo que nos gusta comer, dónde estamos, todo el tiempo?

El uso de la herramienta de verificación de redes sociales puede dejar aún más vulnerables a las personas que ya están expuestas y hacer que las amenazas que están en el mundo digital también se vuelvan físicas, después de todo, ¡estarás entregando en bandeja de plata tu ubicación a cualquiera que tenga acceso a tu perfil!

Además, una vez que dejas tu ubicación activada en el sistema operativo de tu celular, Google o Apple, esto los convierte en un rastreador de bolsillo, ¡dejando un rastro de dónde hemos estado todo el tiempo! ¡Por eso siempre es mejor dejar la configuración de ubicación desactivada, tanto en el celular como en aplicaciones como Facebook, Twitter y Instagram!

Más información:

Rastreo de ubicación

Para pausar el historial de ubicación de tu cuenta de Google